Hunting season - Open tools

Felipe Pr0teus

$whois Felipe.Pr0teus

- Works for TJRJ

- Security Researcher(Independent)

- Love coffee!

- Like to Help

Disclaimer

The data, or the results found here were tested in controled environment, may or may not correspond to a real life situations. My employer has nothing to do with it =D

Motivação

CyberKill - Chain

Recon

Weapon

Delivery

Exploitation

Lateral Movement

Command &Control

Objectives

ATT & CK

Threat Hunting

Assumir uma postura Pró-ativa, buscando sistematicamente por atacantes e ou vestígios de ataques na rede.

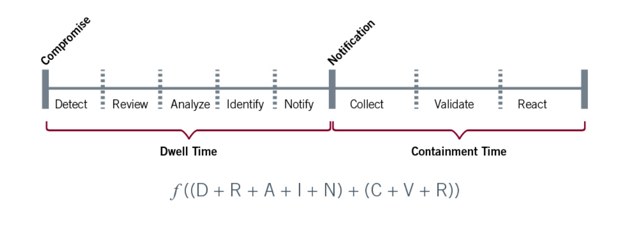

Objetivo: Diminuir o Dwell time.

Dwell time

Quebra de Paradigma

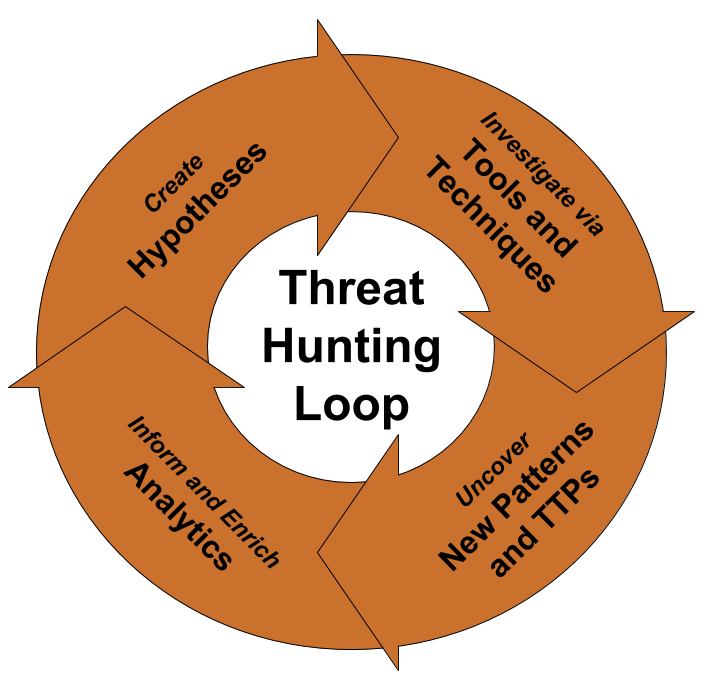

Hunting é uma abordagem baseada em hipóteses!

1° você já foi ownado!

E, nenhuma de suas ferramentas detectou. =(

Threat Hunting

Porque? aumenta a possibilidade de encontrar um ataque não conhecido.Modelagem de Ameaças

Aceita: Você não pode se proteger de tudo, nem mesmo 100% de algo.

- Criminosos

- Governos

- Hacktivistas

- Insiders

Open season!

know your tools

O que precisamos para caçar?

Sources!

Fontes de Informações variadas! (BigData)

Estes dados, precisam ser organizados, enriquecidos e classificados

Onde caçar?

- Network based

- Host based

Fontes de Dados

- Usuarios e grupos do AD

- Informações do RH.(CSV, YAML)

- Logs de Proxy (Squid)

- Classificação dos Domínios acessados (MyWot)

- Threat Intel = IOC - CriticalStack, AlienVault

- Alertas de Sensores de Prevenção de Intrusão(Bro, Suricata, Snort)

- Alertas do Antivirus

- Siem (AlienVault)

Fontes de Dados

- Netflow(Switch, Router, Bro)

- Raw pcaps(Bro, tcpdump, packetbeat)

- HostIPS, FileIntegrity (Ossec, Chkrootkit, OSquery)

- Performance(Zabbix)

- ...

Netflow

- Tráfego inbound e outbound

- Serviços, scans

- Movimentação Lateral - RDP, SSH

Threat Intel

- IoC, Hashes, TTP

- Phishing

Passive DNS

- Domains maliciosos

- Phishing, DGA, FastFlux

Hosts

- Programas, serviços, logs

- Autorun

- oSquery

Aleph! Yeah!

Pipeline automático para análise de Malware http://github.com/trendmicro/aleph.gitCuckoo!

Análise dinâmica de arquivos maliciosos

- Extração de hashs

- Extração de URLs, endereços IP

- Comportamento

Making Sense to all we collect!

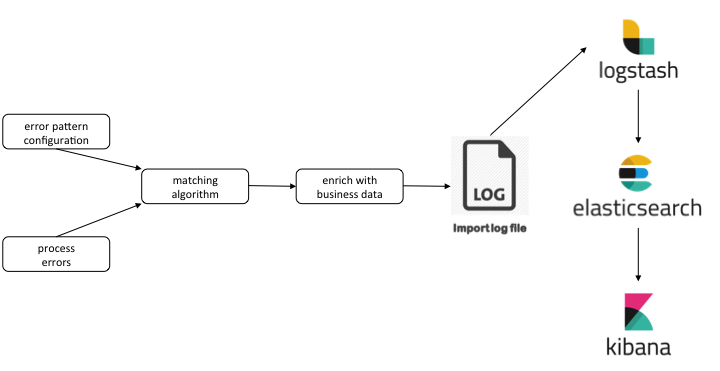

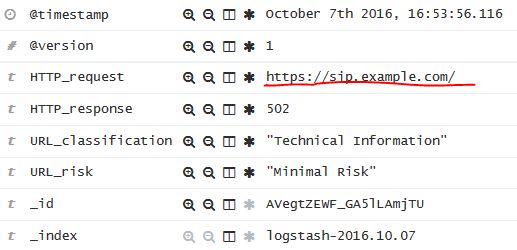

Elastic!

ElasticSearch, Logstash, Kibana entre outros... Fácil deploy - escalável.

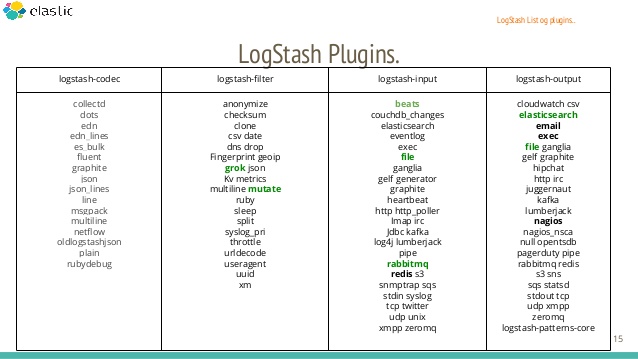

Logstash

Logstash - Enrichement

Utilizar plugins como Geoip para adicionar informações geográficas. ThreatIntel - Fontes como CriticalStack e AlienVault Informações de Rede e segmentos com CIDRElasticSearch

Servidor de Buscas - Indexa seus dadosKibana

Plugin pro Elasticsearch !

Lets Hunt!

ThreatHunting - Técnicas

- Data Stacking

- Tracking

ThreatHunting - Beaconing

Análise da distribuição de frequência dos dados.Stacking URL. Qual host repete mais a URL?

ThreatHunting - Stacking

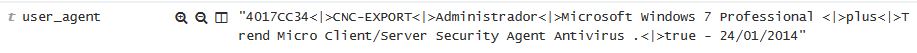

Stacking User-agents do Browser. Quais são os mais e menos relevantes?

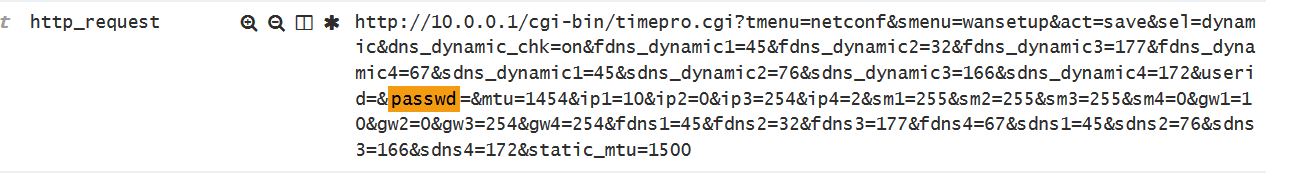

ThreatHunting - Padrões

GET com palavras estranhas.

ThreatHunting - Tracking

What about lateral movements?! RDP, SSH, SMB [Netflow] + Auditd Logs/EventID + credenciais

What to do?

- Mitigação dos problemas encontrados.

- Documentação do processo.

- Automação

- Glória

juPyter

ElasticAlert

Como sei que fui bem sucedido?

- Descobrir algo novo sobre sua própria rede.

- Cria novas formas de detectar atacantes

- Acha um atacante na sua rede!

- Lembra do ciclo? - automatize

Conclusões

- Threat Hunting pode ser feitos com ferramentas opensource, baixo custo

- Modelagem de Ameaça e Siga o fluxo de informação!

- Diminuir riscos, Dwell Time, Métricas & relatórios

Obrigado!

Dúvidas?

felipeaesposito (a) gmail [.] com@Pr0teusBR